Autor: eSecurity

Este treinamento foi desenvolvido para profissionais de TI que desejam adquirir conhecimento do básico ao avançado em Segurança da Informação

Formato: MP4

Codec de Áudio: AAC

Codec de Vídeo: H.264

Idioma Original: Português

Resolução: 960x720

Módulo 01

A função de um Analista de Segurança da Informação

Identificando problemas em seu próprio ambiente

Diferenças entre Analista JR, PL, SR e Especialista

Auditoria

Necessidades de uma auditoria

O que pode ser auditado

Testando seu próprio ambiente

Passos para auditoria interna

Auditoria vs Pentest

Módulo 02

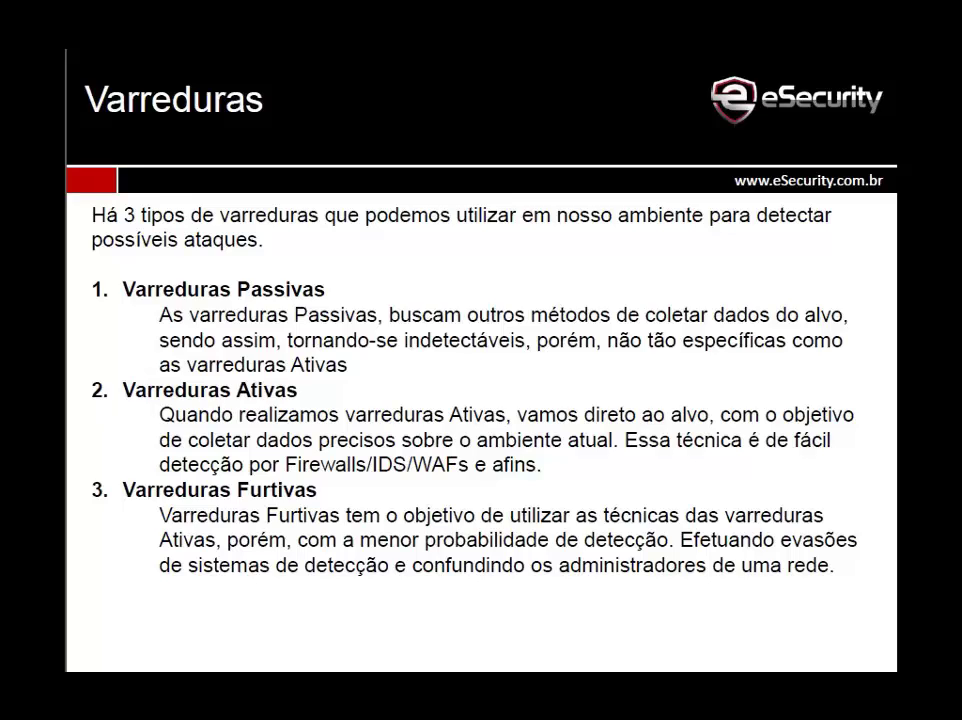

Realizando varreduras em seu ambiente

Tipos de Varreduras

Varreduras Passivas

Varreduras Ativas

Varreduras Furtivas

Varreduras Passivas: Google Hacking

Conceito

Exemplos de uso

Operadores

Colocando em Prática

Módulo 03

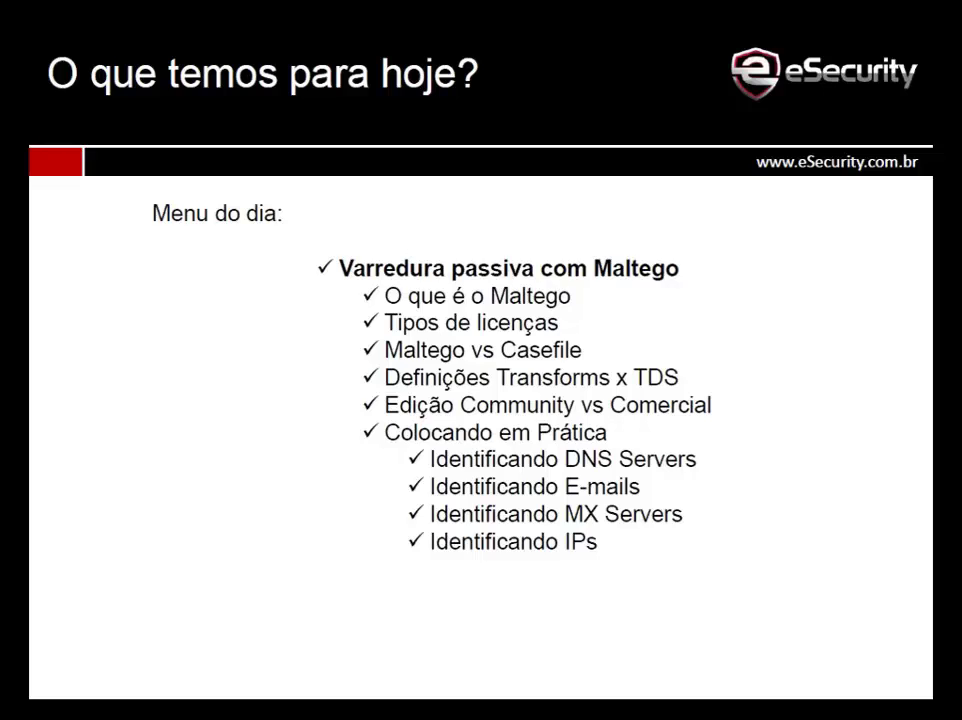

Varredura passiva com Maltego

O que é o Maltego

Tipos de licenças

Maltego vs Casefile

Definições Transforms x TDS

Edição Community vs Comercial

Colocando em Prática

Identificando DNS Servers

Identificando E-mails

Identificando MX Servers

Identificando IPs

Módulo 04

Varreduras Intrusivas

Conhecendo o Nmap

Principais comandos

Buscando por Serviços

Versões de Serviços ativos

Protocolo TCP

Protocolo UDP

Varredura com SYN Scan

Monitorando Pacotes com Sniffer

Módulo 05

Principais comandos do Nmap

Traçando roteamento

Selecionando interfaces

Gerando relatórios

Alvos Randômicos

Buscas específicas

Lista de alvos

Tipos de varreduras sob outros protocolos

Entendo protocolo SCTP

Entendendo protocolo ICMP

Arquitetura do protocolo ICMP

Exercício

Gerando relatório com auxilio de BashScript

Metasploitable

O que é o metasploitable

Configurando um ambiente para ataques

Varreduras Intrusivas

Conhecendo o Nmap

O que é o NSE

Conhecendo grupos de scripts

Valores booleanos na execução

Colocando em prática

Módulo 06

O protocolo HTTP

Entendendo os Métodos

Métodos Get, Head, Post, Put, Delete, Trace, Options, Connect

Buscando alvos por Methods

Respostas Trace, Delete, Put Connect

Enumeração de Subpastas

Efetuando BruteForce em HTTPAuth

Efetuando BruteForce em Formulários

Módulo 07

Crawlers

Definição

Utilizando ferramentas

Entendendo pastas ocultas

Scanners

Definição

Scanners específicos: WordPress

Scanners específicos: Joomla

Scanners específicos: Microsoft

Módulo 08

Scanners

Conhecendo o Nikto

Características do Nikto

Principal opção de uso

Opções complementares

Opções de formatos de relatórios

Opções de Tuning

Conhecendo Nessus

Instalando Nessus

Conhecendo Acunetix

Instalando Acunetix

Módulo 09

Sistema de Detecção de Intrusões

Entendendo IDS

IDS em redes com Switches

Entendendo PortMirroringou SPAN

IDS em redes com Switches: Topologia

IDS em redes de alta velocidade

Principais IDSs do mercado: Snort

Principais IDSs do mercado: Suricata

Sistema de Prevenção de Intrusões

Entendendo IPS

IPS em topologia de rede

IPS em topologia de rede 2

IPS em topologia de internet

Modelos de IPSs comerciais

Modelos de IPSs Livres

Módulo 10

SNORT

Entendendo o Snort

GUARDIAN

Entendendo o Guardian

Mão na massa

Material necessário

Instalando SNORT

Configurando SNORT

Instalando Guardian

Configurando Guardian

Módulo 11

O que é um HIDS

Principais Funções

Vantagens

OSSEC

Métodos de trabalho

Clientx Server

Mão na massa

HIDS: Instalação local

HIDS: Manipulando serviços

Instalando OSSEC WUI

Módulo 12

Auditando Senhas:

Definição de Senha

Ataques não eletrônicos

Ataques Offline

Cluster

Modalidades

Hashes Comunitárias

Tipos

Ferramentas

Ataques Online

Ferramentas

Ataques Passivos

Ferramentas

Módulo 13

John the Ripper:

Definição

Métodos

Opções de uso (–help)

Exemplos

Conhecendo Unshadow

Conhecendo o Johnny

Opções Avançadas

Módulo 14

Hashcat:

Conhecendo o Hascat

Entendendo oclHashcat-plus

Características

Tipos de Hashes

Hashesespecíficas

Modos de ataques

Performance

Modos de uso

Módulo 15

Online Brute Force:

Conceitos

Alvos

Ferramentas

Wordlist com MZTG

Patator

Conceito

Exemplo

Módulo 16

Online Brute Force:

Objetivo

Quebrando FTP e SSH com Patator

Quebrando FTP e SSH com Hydra

Quebrando FTP e SSH com Medusa

Quebrando FTP e SSH com Metasploit

Auditando SMTP

Ataques à WEB

Auditando senha de CMS: Joomla

Auditando senha de CMS: WordPress

Criando seu próprio laboratório de testes

Ataques de sessão

Módulo 17

Brute Force:

Falhas de Engenharia Social

Wordlist personalizado

Wordlist utilizando redes sociais

Entendo Rainbow Tables

Trabalhando com Rainbow Tables

Entendendo o processo de Salt da Microsoft

Módulo 18

Brute Force:

Rainbow Tables

Reduce Function

Criando sua Rainbow Tables

Indexando sua RT

Quebrando Hashes com Rainbow Crack

Quebrando Hashes com Ophcrack

Módulo 19

Auditoria de Senhas:

Sniffing

Wireshark

Conceito

Filtros

O protocolo FTP

O protocolo POP3

Módulo 20

Auditoria de Senhas:

O protocolo HTTP

Cookies

Sequestro de sessão

Exemplo 1: Usando Sniffing

Exemplo 2: Usando XSS

Exemplo 3: Prediction Attack

Módulo 21

Organizando Dados:

Organizando Dados com Dradis

Conceito

Características

Importando Dados

0 comentários:

Postar um comentário